Di quali competenze digitali avremo bisogno in futuro? Cosa sono i modelli di business digitali?

Le aziende e le organizzazioni stanno procedendo a diverse velocità nella trasformazione digitale. Mentre alcuni si limitano a digitalizzare i processi di business esistenti, altri sviluppano proattivamente concetti e modelli di business digitali. Il cosiddetto “livello di maturità digitale” è decisivo per il successo nella digitalizzazione. Si tratta di uno strumento a 360 gradi basato scientificamente con il quale vengono valutati tutti i fattori importanti per il cambiamento.

La digitalizzazione spiegata semplicemente

Negli ultimi 20 anni circa, varie tecnologie digitali (internet mobile, intelligenza artificiale, internet delle cose, ecc.) sono state sviluppate drasticamente e hanno fatto il salto dall’applicazione per esperti alla vita quotidiana. Come l’innovazione della macchina a vapore ha cambiato la società, anche la trasformazione digitale sta avendo un effetto.

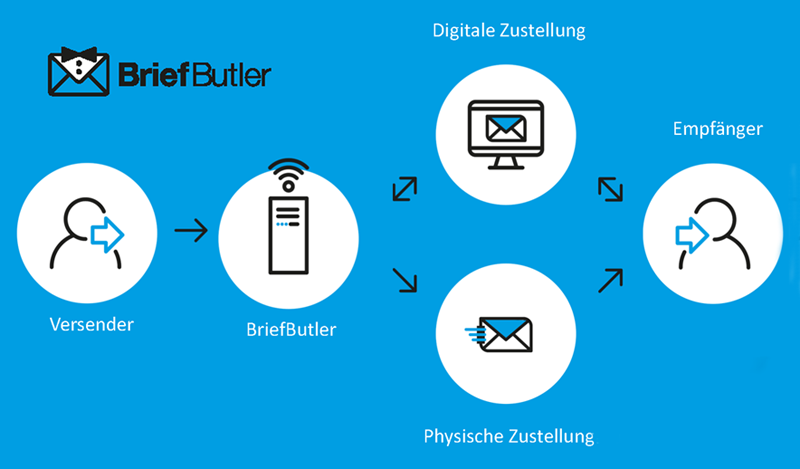

La digitalizzazione è guidata dalla tecnologia. Le innovazioni digitali emergono sulla base delle tecnologie digitali sviluppate: Nuovi casi d’uso guidati da aziende esistenti e start-up con capitale di rischio. Questo porta a diverse velocità. Mentre, per esempio, la pubblica amministrazione spesso accetta solo documenti cartacei e lavora con i file, i mercati stanno cambiando molto più velocemente. Nel frattempo, tutti i settori sono interessati dalla digitalizzazione. La digitalizzazione sta influenzando anche il futuro del settore finanziario e assicurativo. Nuove forme sono possibili solo attraverso le tecnologie della digitalizzazione, che continueranno a diffondersi in futuro.

La digitalizzazione sta cambiando il futuro delle professioni tradizionali. In futuro, i medici saranno sempre più supportati da applicazioni di e‑health, soprattutto nella diagnostica. I servizi legali (oggi forniti principalmente dagli avvocati) saranno integrati o sostituiti da servizi digitali dal campo della tecnologia legale. E il termine insuretech è già stabilito.

In futuro, la digitalizzazione farà nuove richieste alla scuola, all’istruzione e alla formazione, in tutti i settori. È compito delle imprese, delle associazioni e della politica preparare la società ai cambiamenti che verranno.

La digitalizzazione e l’azienda

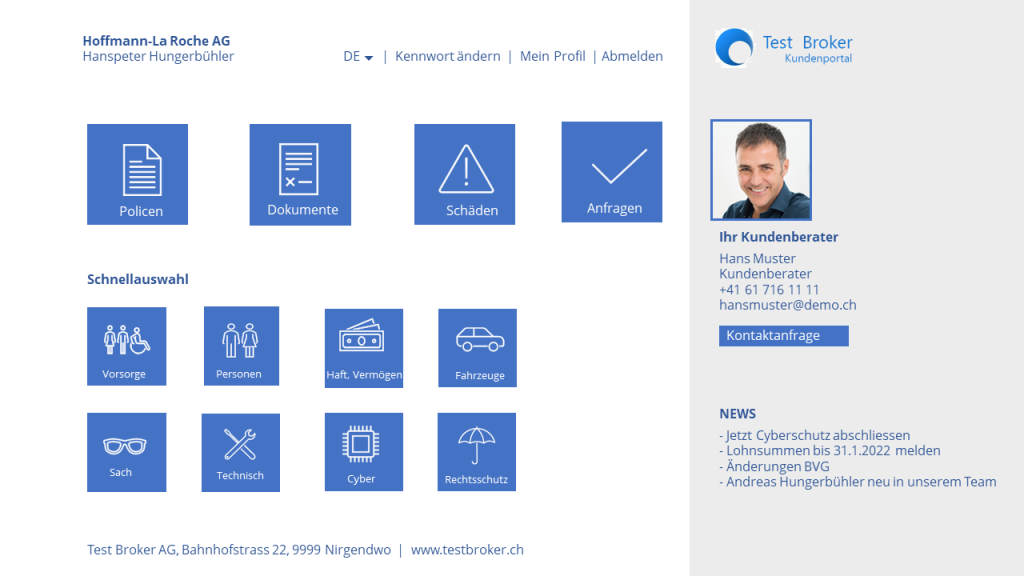

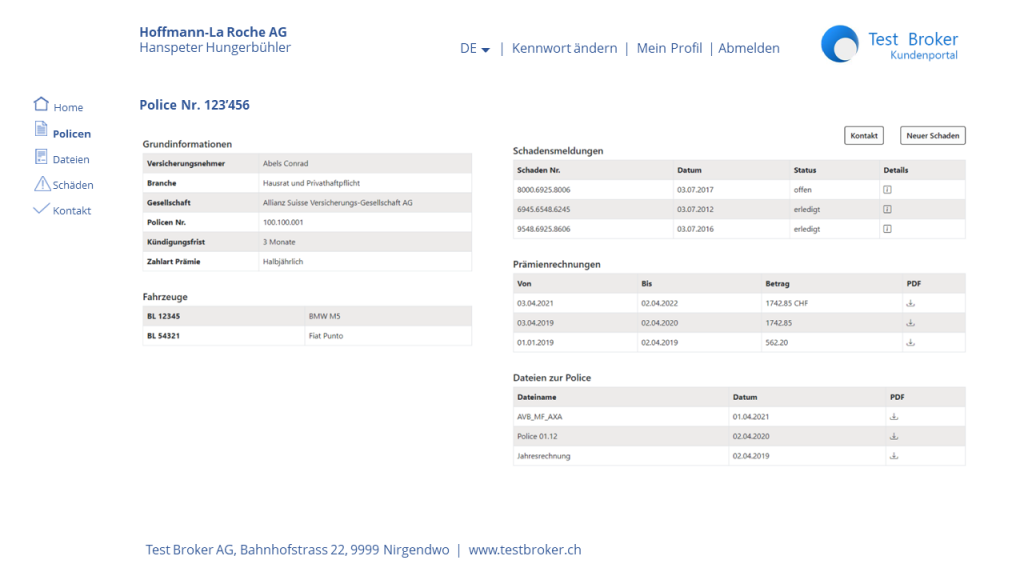

La digitalizzazione ha implicazioni per le aziende di tutte le dimensioni. Da un lato, le aziende usano le tecnologie digitali per digitalizzare i loro processi aziendali, cioè per l’ottimizzazione e l’innovazione dei processi. Questo è anche guidato dalla trasformazione digitale e in parte realizzato dalle start-up. Nella digitalizzazione, la sfida per le aziende è quella di identificare le nuove esigenze dei clienti che sorgono a causa della crescente diffusione dei servizi digitali e delle app.

Con i cosiddetti „Digital Natives“, sono emersi anche nuovi gruppi target. Per aumentare l’orientamento dei clienti verso questi gruppi target, le aziende hanno spesso bisogno di diverse strategie di marketing e di vendita. Per avere successo nella trasformazione digitale, le aziende devono affrontare la domanda: Come vogliamo raggiungere i clienti domani? Che ruolo hanno le nuove tendenze? Come affrontiamo le esigenze sempre più individuali dei nostri clienti?

Sviluppo di flussi di lavoro e processi digitali: Dire addio agli archivi cartacei introducendo processi e procedure in azienda, alcuni dei quali devono essere radicalmente ripensati attraverso la digitalizzazione, come la gestione dei dati che si accumulano all’interno dell’azienda, in relazione alle attività di un’azienda e con i clienti. Dai dati si possono sviluppare nuovi servizi e modelli di business. La digitalizzazione sfida tutti noi a cambiare e adattarci in modo permanente. I vantaggi competitivi dei tempi passati esistono solo in misura limitata. Per raggiungere questo obiettivo, le aziende devono portare avanti la trasformazione digitale all’interno dell’azienda e aumentare la loro prontezza digitale.