De quelles compétences numériques aurons-nous besoin à l’avenir ? Que sont les modèles commerciaux numériques ?

Les entreprises et les organisations progressent à des rythmes différents dans la transformation numérique. Alors que les unes se contentent de numériser les processus commerciaux existants, les autres développent de manière proactive des concepts et des modèles commerciaux numériques. Le facteur décisif pour le succès de la numérisation est ce que l’on appelle le “degré de maturité numérique”. Il s’agit d’un instrument à 360 degrés basé sur la science, qui permet d’examiner tous les facteurs importants pour le changement.

La numérisation expliquée brièvement

Au cours des 20 dernières années environ, différentes technologies numériques (Internet mobile, intelligence artificielle, Internet des objets, etc.) se sont développées de manière drastique et sont passées d’une utilisation experte à une utilisation quotidienne. De la même manière que l’innovation de la machine à vapeur a transformé la société, le changement numérique a également un impact.

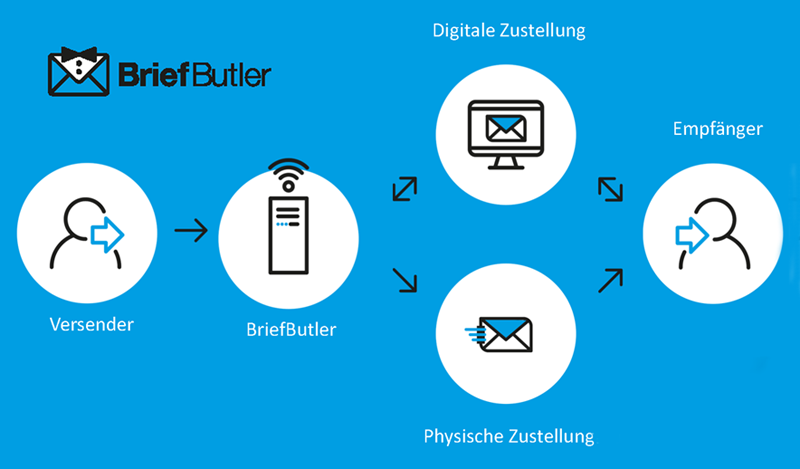

La numérisation est guidée par la technologie. Des innovations numériques voient le jour sur la base des technologies numériques développées : De nouveaux cas d’application poussés par des entreprises existantes et des start-ups avec du capital-risque. Cela conduit à des vitesses différentes. Alors que l’administration publique, par exemple, n’accepte souvent que des documents papier et travaille avec des dossiers, les marchés évoluent beaucoup plus rapidement. Entre-temps, tous les secteurs sont concernés par la numérisation. La numérisation influence également l’avenir des secteurs de la finance et de l’assurance. De nouvelles formes ne sont possibles que grâce aux technologies de la numérisation, qui continueront à se répandre à l’avenir.

La numérisation change l’avenir des professions traditionnelles. Les médecins seront à l’avenir de plus en plus soutenus par des applications de santé en ligne, notamment dans le domaine du diagnostic. Les services dans le domaine juridique (aujourd’hui principalement fournis par les avocats) seront complétés ou remplacés par des services numériques issus du domaine des Legal Tech. Et le terme Insuretech est déjà bien établi.

À l’avenir, la numérisation imposera de nouvelles exigences aux écoles, à la formation initiale continue dans tous les domaines. Il incombe à l’économie, aux associations et à la politique de préparer la société aux changements à venir.

Numérisation et entreprise

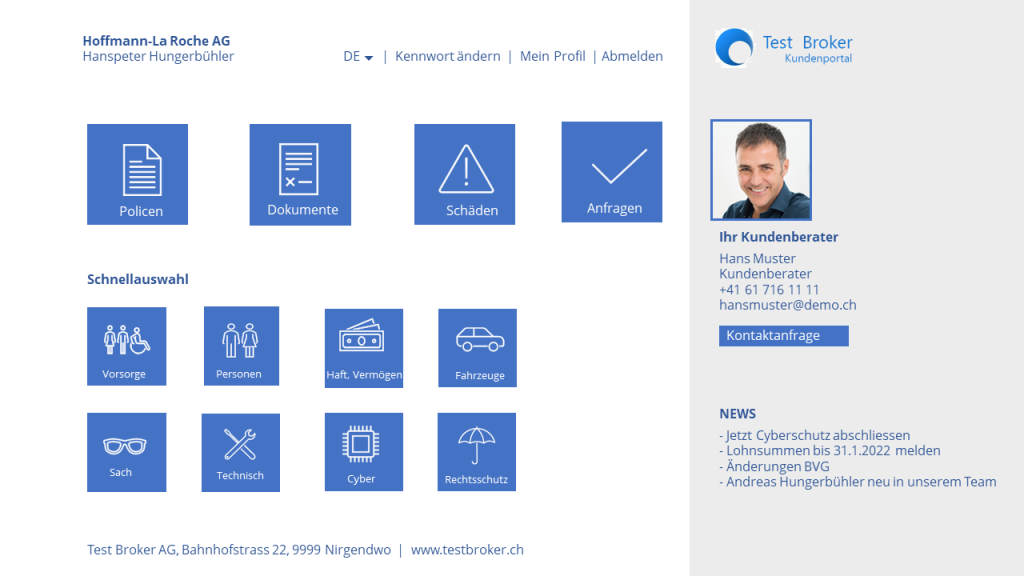

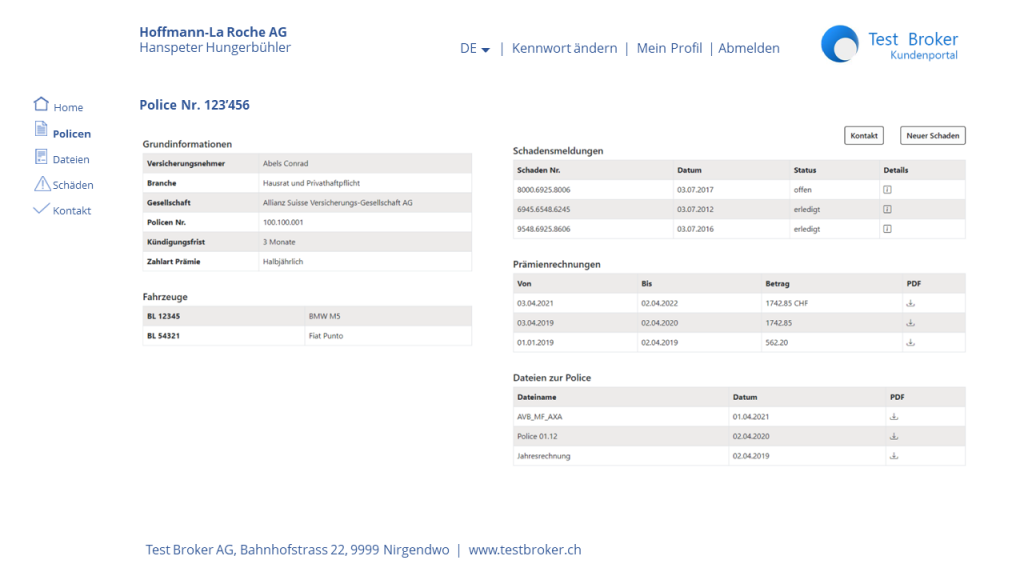

La numérisation a des conséquences pour les entreprises de toutes tailles. D’une part, les entreprises utilisent les technologies numériques pour numériser leurs processus commerciaux, c’est-à-dire pour optimiser et innover en matière de processus. Cela est également poussé par la transformation numérique et réalisé en partie par des start-ups. En ce qui concerne la numérisation, le défi pour les entreprises consiste à identifier les nouveaux besoins des clients, qui apparaissent en raison de la diffusion croissante des services et des applications numériques.

De plus, de nouveaux groupes cibles sont apparus avec les “natifs numériques”. Pour augmenter l’orientation client vers ces groupes cibles, les entreprises ont souvent besoin d’autres stratégies de marketing et de vente. L’action doit être adaptée pour réussir dans le changement numérique. Les entreprises doivent se poser la question suivante : Comment voulons-nous atteindre les clients demain ? Quel rôle jouent les nouvelles tendances ? Comment répondre aux besoins de plus en plus individuels de nos clients ?

Développement de processus et de procédures numériques : Abandon des dossiers papier par l’introduction de processus et de procédures dans l’entreprise, qui doivent être repensés de manière parfois radicale par la numérisation, comme le traitement des données générées au sein de l’entreprise, en rapport avec les activités d’une entreprise et chez les clients.

Les données permettent de développer de nouveaux services et modèles commerciaux. La numérisation nous met tous au défi de changer et de nous adapter en permanence. Les avantages concurrentiels du passé ne sont plus que limités. Pour ce faire, les entreprises doivent accélérer la transformation numérique au sein de l’entreprise et augmenter leur “digital readiness”.