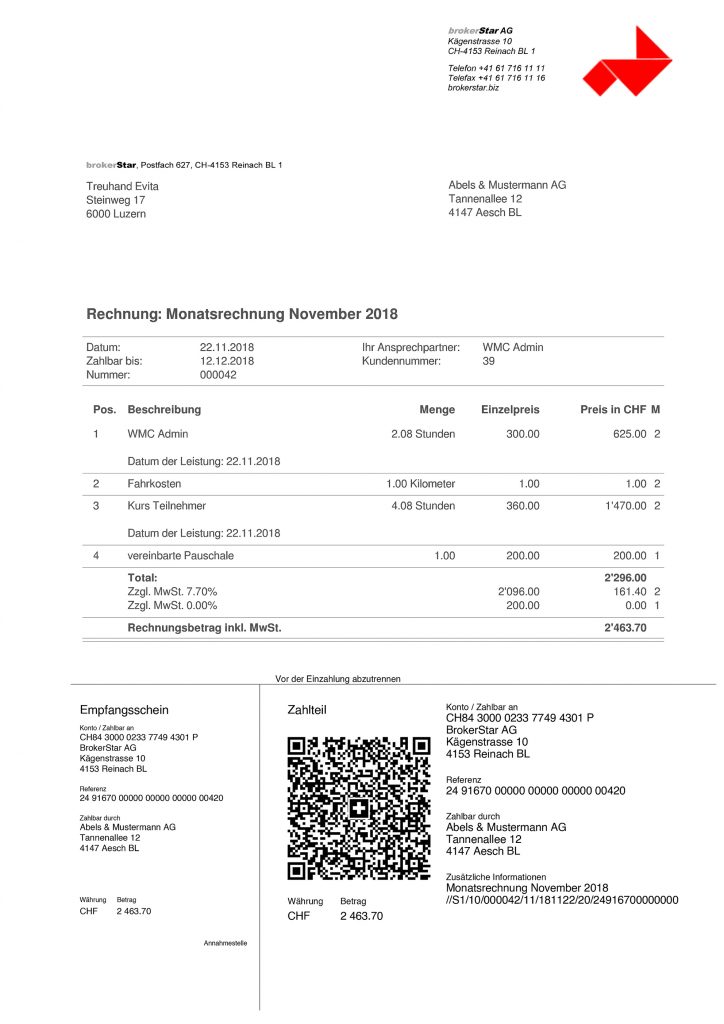

La facture QR ne remplace pas seulement le bulletin de versement. Le code QR permet d’enregistrer des informations supplémentaires sous forme structurée, ce qui simplifie considérablement le traitement automatique chez le destinataire de la facture.

Qui s’occupe de la réception du courrier dans votre entreprise et qui paie les factures dans les délais ? C’est une bonne chose si ces processus sont numérisés et se déroulent toujours de manière fiable. La facture électronique et le processus numérique des créanciers sont plus que jamais des outils indispensables pour toutes les entreprises. L’important est ici de trouver la solution individuelle qui convient.

A première vue, la facture QR semble peu intéressante. Pourtant, elle ouvre de nouvelles possibilités pour le traitement automatique des factures chez le destinataire. Comme toutes les informations importantes pour le traitement des paiements sont contenues dans le code QR sous forme structurée, une comparaison automatique avec les données existantes du créancier est plus facile à réaliser. Les erreurs de lecture appartiennent au passé et les saisies manuelles ne sont plus nécessaires.

La facture QR offre également un champ de texte libre qui peut être utilisé pour fournir des informations supplémentaires au destinataire de la facture. Il est possible d’y enregistrer des données qui facilitent le traitement automatique de la facture. Idéalement, cela devrait se faire sous une forme standardisée, afin que les données soient disponibles sous une forme uniforme, quel que soit l’émetteur de la facture. C’est pourquoi un groupe d’experts de différentes associations a défini une norme qui contient des données importantes pour l’attribution et le traitement de la facture. Ainsi, la référence client, les conditions de paiement et les détails de la TVA peuvent être représentés dans la structure prédéfinie. Un bulletin de versement pré-imprimé n’est plus nécessaire et les données structurées de la facture peuvent être intégrées dans un fichier PDF et envoyées par e‑mail en toute simplicité.

Source, Topsoft, 2021

Liens complémentaires: