Künstliche Intelligenz und BrokerStar

Künstliche Intelligenz (KI) versetzt Systeme in die Lage, aus einer Vielzahl von Informationen ständig zu lernen, um Aufgaben zu bewältigen, die menschenähnliches Denkvermögen erfordern. Die meisten heute geläufigen Beispiele basieren vor allem auf Deep Learning. Mit dieser Technologie können Systeme für bestimmte Aufgaben trainiert werden, indem sie grosse Datenmengen verarbeiten und Datenmuster erkennen.

Die Geschichte der künstlichen Intelligenz

Der Begriff “künstliche Intelligenz“, auch “Artifical Intelligence” genannt, wurde bereits 1956 geprägt, doch erst heute gewinnt die KI dank grösserer Datenmengen, hoch entwickelter Algorithmen und Verbesserungen bei Rechenleistung und Datenspeicherung an Bedeutung. Diese frühen Arbeiten ebneten den Weg für die Automatisierung und formale Denkleistungen der Systeme von heute. KI-Technologien sind weder furchteinflössend noch intelligent. Stattdessen zeichnet sie sich durch viele spezifische Vorteile in vielen Branchen aus.

- KI automatisiert das Lernen durch Wiederholung und Erkenntnisse anhand von Daten. KI führt aufgrund grosser Datenmengen softwaregesteuerte Aufgaben zuverlässig aus. Dennoch bleibt menschliche Intelligenz für die Einrichtung des Systems und die Ermittlung der richtigen Fragestellungen unverzichtbar.

- KI macht bestehende Produkte intelligenter. In den wenigsten Fällen wird es eine eigenständige KI-Anwendung zu kaufen geben. Stattdessen werden Produkte, die Sie bereits nutzen, um KI-Fähigkeiten erweitert. Automatisierung, Chatbots und intelligente Maschinen können viele Aufgaben oder Produkte verbessern, von Security über medizinische Diagnostik bis hin zu Anlageanalysen.

- KI ist dank generativer Lernalgorithmen wandlungsfähig. So wie sich der Algorithmus das Schachspiel beibringen kann, können auch Programme und Produkte solche Instruktionen ständig aufnehmen.

- KI ermöglicht die Analyse grösserer Datenmengen. Noch vor wenigen Jahren wäre es fast unmöglich gewesen, ein Betrugserkennungssystem mit KI aufzubauen. Dank enorm hoher Rechenleistung und dank Big Data sieht das heute anders aus. Je mehr Daten für solche Modelle bereitgestellt werden, desto präziser werden sie.

- KI erzielt höchste Genauigkeit dank neuronaler Netze. So basieren Interaktionen mit Alexa, Google auf Deep Learning. Je mehr wir diese Funktionen nutzen, desto genauer werden sie. In der Medizin erzielen KI-Verfahren heute eine Genauigkeit wie gut ausgebildete Radiologen.

- KI erschliesst das volle Potenzial von Daten. Bei selbstlernenden Algorithmen stecken die Antworten in den Daten. KI hilft, sie zu finden. Da Daten heute eine grössere Rolle spielen als früher, verschaffen sie Unternehmen einen Wettbewerbsvorteil. Unternehmen mit den besten Daten gewinnen einen Vorsprung, selbst dann, wenn Mitbewerber ähnliche Verfahren nutzen.

Vor welche Herausforderungen stellt uns der Einsatz künstlicher Intelligenz?

Künstliche Intelligenz wird in allen Branchen Veränderungen nach sich ziehen, aber wir müssen auch ihre Grenzen kennen. Die wichtigste Einschränkung von KI-Systemen ist das Lernen auf der Grundlage von Daten. Es gibt schlicht keine andere Möglichkeit, Wissen in solche Anwendungen einzubetten. Das heisst aber auch, dass sich Ungenauigkeiten in den Daten in den Ergebnissen widerspiegeln. Zudem müssen alle zusätzlichen Vorhersage- oder Analyseschichten separat hinzugefügt werden. Die KI-Systeme von heute sind für klar umrissene Aufgaben trainiert. Ein System zur Betrugserkennung ist nicht in der Lage, ein Auto zu steuern oder Rechtsauskünfte zu erteilen.

So funktioniert künstliche Intelligenz

Grosse Datenmengen in Kombination mit schnellen, iterativen Berechnungen und intelligenten Algorithmen ermöglichen der Software das automatische Lernen anhand von Mustern oder Merkmalen in den Daten. KI ist ein breites Forschungsfeld und umfasst viele Theorien, Methoden und Technologien.

KI und BrokerStar

Heute wird KI bereits mittels einer spezialisierten Software für das automatische Software-Testing eingesetzt. Zudem finden KI-Funktionen im Reporting-System Anwendung. Der nächste Schritt ist der Einsatz einer Technologie, die auf die Daten von BrokerStar zugreifen kann. Damit könnten Abfragen einfacher getätigt werden. Dafür ist aber auch wieder eine spezialisierte Technologie nötig, denn Mainstream-Anwendungen wie ChatGPT, welche Daten aus dem öffentlichen Raum beziehen, sind nicht geeignet. WMC arbeitet intensiv an diesen Weiterentwicklungen, die fliessend in die Software Eingang finden.

Quelle: SAS Institute

Anmeldung BrokerStar Dialog

BrokerStar DiALOG

jeweils erster Freitag im Monat

Anmeldung

Ich nehme gerne am Event teil.

(Bitte für jeden Teilnehmer separate Anmeldung ausfüllen)

Datum: Donnerstag, 20. Juni 2024. 13.30 — 17.00 h

Dialog findet als Webcast mit der Live-Übertragung und Diskussion mit den Teilnehmenden statt.

Nach Ihrer Anmeldung erhalten Sie den Zugangslink am Vortag.

Meine Kontaktdaten

Aktuelles über BrokerStar präsentiert vom WMC-Team

unabhängig

digital

vernetzt

Moderation: Thomas Bürki

Reporting im BrokerStar

Der Begriff Reporting umfasst sämtliche Arten von Auswertungen egal ob als Liste oder Grafik und egal in welchem Format.

Im nachfolgenden Artikel erklären wir, wie das Reporting-System in BrokerStar aufgebaut ist. Wir betrachten technische und lizenzrelevante Aspekte und zeigen die verschiedenen Möglichkeiten auf.

1. Das Reporting-System von BrokerStar

2. Standard‑, Individual‑, Ad Hoc-Reports

3. Dateiformate

4. Dienstleistungen

1. Das Reporting-System von BrokerStar

Reports aus BrokerStar können grundsätzlich in sämtlich verfügbaren Dateiformaten ausgegeben werden. Zu den wichtigsten zählen PDF/A (rechtlich archivierbare, unveränderbare PDF), Excel, Word, Powerpoint oder HTML. Die Standardreports werden in der Regel als PDF ausgegeben. Es gibt aber auch generische Excel-Exporte zur eigenen Weiterbearbeitung. Für die Ausgabe als Word wird optional der Umweg über eine automatische Konvertierung des PDF in eine Worddatei angeboten.

4. Dienstleistungen

In der Subscription enthalten:

- Alle Standardreports

Kostenpflichtige Zusatzleistungen

- Individuelle Anpassungen an Standardreports -> Individualreports

- Individualreports. Dashboards, Cockpits, Ad Hoc-Reports

- Schulung

Lizenzen

- Alle Reports ab Level 2 erfordern die Lizenzierung des MIS-Moduls

Jaspersoft

Analysis with BI

Five Levels

Digitale Prozesspartner

IG B2B

BrokerStar hat 2014 als erste Brokersoftware Daten über den DXP ausgetauscht. Alle verfügbaren Kernrozesse werden heute unterstützt. BrokerStar ist ein wichtiger Vorreiter und Partner der IG B2B.

IG B2B.

EcoHub

Die Datenaustausch-Plattform seit Juli 2022 eine eigenständige AG. WMC ist der einzige Software-Hersteller im Kreis der Aktionäre. Ein Bekenntnis zur Digitalisierung und zu den Branchenstandards.

myecohub.ch

Sobrado

Die Transaktionsplattform bietet ausser Ausschreibungen und Offertvergleich auch eine AVB-Datenbank, den Mandatsprozess und Vertragsimport und ‑synchronisation. Eine wichtige Ergänzung in der Digitalisierung.

Sobrado-Sync

BrokerWeb

Über das Kundenportal werden Informationen und Dokumente mit den Versicherungsnehmern ausgetauscht. Viele Funktionen erleichtern die datenschutzkonforme Zusammenarbeit.

BrokerWeb

3C Vorsorgeportal

Vorsorge‑, Pensionierungs‑, Finanz- und Steuerplanung in direkter Verbindung zu BrokerStar. 3C wird von vielen Versicherern eingesetzt. Unerlässlich mit Privatkunden.

3C-Vorsorgeportal

One Broker

Der Prozess zur Automatisierung von Rech-nungen und Posteingang kann mit BrokerStar kombiniert werden. Neuste Technologie extrahiert Daten aus unterschiedlichen Quellen.

Five Informatik AG

3CX Telefonie

Mit dieser verbreiteten Telefonanlage lässt sich direkt in und aus BrokerStar telefonieren. Nebst Komfort und Zuverlässigkeit überzeugen auch die geringen Kosten. 3CX gibt es auch als virtuellen Dienst.

Telefonie-Komplettpaket

Mail Synchronisation

CalDav / CarDav ist ein Standard zur Verbindung mit einem Mailsystem wie Outlook, Google und anderen. Damit alle Informationen auch im BrokerStar-System abgelegt sind.

Mail-Synchronisation

brokerbusiness.ch

Unterstützung in der Kundenberatung mit intelligenten Workflows in Verbindung mit BrokerStar, damit alle wichtigen Aspekte berücksichtigt werden. Geballtes Know How für eine erstklassige Beratung.

FiBu-Schnittstelle

Mit der Buchhaltungsschnittstelle können buchhaltungsrelevante Transaktionen direkt in Programme von Sage oder Abacus übertragen werden.

Sunet plus

Die Schnittstelle im Bereich der Personenversicherungen, welche die Schadenfälle direkt an die Versicherer meldet — über BrokerWeb — BrokerStar.

Lloyd’s Swiss Broker / Rahmenverträge

Das Modul erlaubt die gesamte Abwicklung für den Coverholder von der Policierung, der Fakturierung bis zum Reporting. Die Lösung ist von Lloyd’s auditiert. Policierung/Massenfakurierung

Tipps und Tricks

Anleitungen zum Programm

In den Programmen von WMC findet sich am unteren rechten Seitenrand ein Button Knowledge Base. Damit gelangen Sie zum Online Handbuch. Die gewünschte Funktion finden Sie über die Inhaltsreiter auf der linken Seite oder direkt über die praktische Volltextsuche am oberen Rand. Eine weitere Hilfe sind auch die Tutorials bei Youtube. Und sofern Sie das Gewünschte nicht auf Anhieb finden, hilft Ihnen unsere Hotline unter Telefon 061 716 11 66.

Alle Vertragsdaten importieren

WMC stellt eine Excel-Vorage kostenlos zur Verfügung, welches die meisten Versicherer mit den Vertragsdaten befüllen. Ein Teil der Versicherer liefert Excel-Files, die noch umformatiert werden müssen. Danach lassen sich die Daten im BrokerStar importieren. Im weiteren Verlauf können dann mit dem IG B2B-Prozess Vertragserstellung die neuen Vertragsdaten jeweils automatisch abgelegt werden. Einzelne Versicherer liefern sogar das PDF der Police, welches im BrokerStar automatisch mitgespeichert wird.

DXP vs. Projekte

EcoHub bietet zwei verschiedene Möglichkeiten für den Datenaustausch an. Der DXP liefert Daten, die automatisch in BrokerStar eingelesen werden. Allfällige fehlerhafte Daten werden im BrokerStar angezeigt. Die Prozesse (früher Giraffe) liefern die identischen Daten, die manuell einzugegeben sind. EcoHub erlaubt nicht, beide Dienste zu nutzen. Sie müssen sich für eine Variante entscheiden. Da BrokerStar immer die neusten IG B2B-Stadards unterstützt, sollten Sie die DXP-Variante wählen. Die WMC-Hotline unterstützt Sie gerne bei den ersten Schritten oder bei allen auftauchenden Fragen.

Die komplette Kundenhistory

Sie wollen einen kompletten Überblick über alle Kundenaktivitäten? Dann macht es Sinn, die Mail-Synchronsation und die Telefonie zu integrieren. Dies erlaubt Ihnen alle Mails und alle Telefonnotizen über die History-Ansicht anzeigen zu lassen. Sie erhalten eine lückenlose Übersicht über alle Geschehnisse und mit der Zeiterfassung alle Leistungsaufwände. Die Hotline zeigt Ihnen gene wie das funktioniert.

Cookies

Nutzen BrokerStar und BrokerWeb Cookies? Ja, aber nur sogenannte Session-Cookies. Diese erlauben keine Nachverfolgung der besuchten Seiten. Daher ist auch kein Hinweis beim Aufrufen der Seite nötig. Ein ganz anderer Aspekt ist der Einfluss von Cookies auf Webapplikationen. Bei allen Weblösungen, also auch bei BrokerStar empfiehlt es sich, von Zeit zu Zeit oder beim Auftreten von Fehlern, die Cookies im Browser zu löschen. Die Funktion lässt sich einfach durch gleichzeitiges Drücken von CTRL + F5 ausführen.

Kundendaten löschen

Das neue Datenschutzgesetz (nDSC), das ab 1. September 2023 in Kraft tritt, verlangt, dass Personendaten, die nicht mehr benötigt werden oder auf Wunsch des Kunden gelöscht werden können. Das Feld Mandatsende im Kundenstamm kann die Löschfunktion erleichtern. So können einfach Selektionen der zu löschenden Daten erstellt werden. Aus Sicherheitsgründen ist die Löschung über die Massenmutation nicht duch den Benutzer möglich. WMC übernimmt aber diese Arbeit im Rahmen des Standardsupports kostenfrei.

Zehn coole Funktionen

BrokerStar verfügt über viele Funktionen, welche das tägliche Arbeiten erleichtern. Hier finden Sie zehn davon, die Sie vielleicht noch nicht kennen. Wussten Sie, dass BrokerStar alle MS Office-Funktionen unterstützt oder dass der Rechnungsversand an Ihre Kunden automatisiert und voll elektronisch erfolgen kann oder dass sich die Dateiablage wie im Windows-Explorer abbilden lässt oder dass viele Einstellungen individuell für jeden User eingerichtet werden können.

Lesen Sie mehr in der Übersicht

Zukunft von BrokerStar

Mit Freude möchte ich Ihnen mitteilen, dass ich die WMC IT Solutions AG am 13.12.2024 mehrheitlich an einen neuen Eigentümer übergeben habe. Die Vierwald Software AG ist ein Unternehmen, das sich auf die nachhaltige Weiterführung und Entwicklung kleiner Softwarefirmen spezialisiert hat. Die Geschäftsführer Peter Nessensohn und Julius Janda werden zukünftig die Strategie und Mission von BrokerStar unterstützen. Weitere Informationen zur Übernahme finden Sie unter: https://vierwaldsoftware.ch/ubername-der-wmc-it-solutions-ag/

Ich werde zunächst weiterhin als Geschäftsführer und langfristig als Verwaltungsrat und Berater der WMC IT Solutions AG zur Seite stehen. Zudem bleiben der Standort, die Mitarbeiter, das Produkt und die gewohnte Zusammenarbeit mit Ihnen in der bestehenden Struktur erhalten.

Mein oberstes Ziel war es, Ihnen als Kunde langfristig einen zuverlässigen und kompetenten Partner an die Seite zu stellen. Mit der Vierwald Software AG sehe ich diese Voraussetzung für die kommenden Jahrzehnte als voll erfüllt an. Auch zukünftig wird BrokerStar ständig weiterentwickelt. Zudem werden weitere Produkte, Module und Angebote für Sie erstellt, um unsere sehr gute Marktstellung zu behaupten und auszubauen.

Sollten Sie Fragen zur Übernahme oder zur künftigen Zusammenarbeit haben, stehe ich Ihnen selbstverständlich gerne zur Verfügung. Ich möchte mich herzlich bei Ihnen für die langjährige vertrauensvolle Zusammenarbeit bedanken und freue mich auf die kommenden Jahre der WMC!

Guido Markowitsch

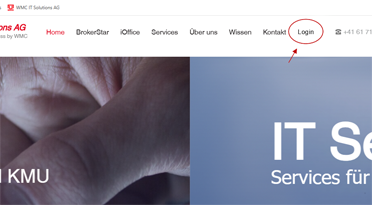

WMC-Kundenportal

WMC-Kundenportal

Anleitung

Definition

Das WMC-Kundenportal bietet Ihnen als Kunde einen zentralen, sicheren und personalisierten Zugang zu verschiedenen Diensten und Informationen. Über das Portal können Sie auf ihre persönlichen Daten zugreifen, Transaktionen durchführen, Anfragen stellen und vieles mehr. Die einzelnen Funktionen sind zudem auf die Berechtigungen der jeweiligen Benutzer zugeschnitten. Pro Firma (Kunde) können also mehrere Personen gleiche oder unterschiedliche Berechtigungen besitzen.

Nutzen

Das WMC-Kundenportal hat das BrokerWeb als Vorbild und zielt darauf ab, die Kundeninteraktionen effizienter, kundenfreundlicher und datenschutzkonform zu gestalten. Kundenportale gelten heute als wichtiger Bestandteil der Customer Journey, indem sie einen ständigen und direkten Zugang zu Unternehmensressourcen ermöglichen.

Funktionen

Das WMC Kundenportal erreichen Sie über die WMC Webseite mit Login — Passwort und Multifaktor-Authentifizierung. Dadurch entsteht eine gesicherte und datenschutzkonforme Verbindung zu WMC, so wie Sie dies vom E‑Banking kennen. Im Portal sind Informationen und Dokumente für Sie verfügbar. Sie können Zugänge für mehrere Personen mit unterschiedlichen Berechtigungen erstellen. Sie finden Ihre Vertragsunterlagen, die aktuelle Subscription, alle Rechnungen. Zudem können Sie über das Portal Anfragen stellen wie z.B. neue oder wechselnde Mitarbeiter, Bestellungen von zusätzlichen Modulen. Die Funktionen werden noch weiter ausgebaut. Anregungen nehmen wir gerne entgegen.

Für Fehlermeldungen und technische Anfragen benutzen Sie bitte das Ticketsystem im BrokerStar.

Die Anmeldung

Sie erhalten eine E‑Mail mit dem Link zur Portalanmeldung. Bitte unternehmen Sie nun folgende Schritte, um danach das Portal nutzen zu können.

- Laden Sie auf Ihrem Handy einen Authenticator, sofern Sie dies noch nicht gemacht haben

(WMC empfiehlt die Apps von Microsoft oder Google) - Nutzen Sie den Link “Login” unter www.wmc.ch, um sich einzuloggen

- Scannen Sie mit der Authenticator-App den QR-Code

- Ändern Sie Ihr Passwort zu Ihrer Sicherheit

Nun steht Ihnen die Nutzung des Portals jederzeit zur Verfügung. Sobald neue Dokumente ins Portal eingestellt werden, erhalten Sie jeweils eine Benachrichtigungs-Mail.

Authenticator Download unter:

Login zum Kundenportal:

Authenticator Download unter:

Zugang zum Portal anfordern

Haben Sie Fragen?

Wir sind gerne für Sie da.

Tel./tél.: +41 61 716 11 15

E‑Mail: info@wmc.ch

Benötigen Sie Zugänge für weitere Personen?

Dann benützen Sie bitte das Formular auf der linken Seite.

Insurance Innovation Award

Digitales, medienbruchfreies Arbeiten: BrokerStar Ecosystem

HZ Insurance hat am 12. Oktober 2024 WMC IT Solutions AG mit dem Projekt

BrokerStar Ecosystem für Versicherungsbroker

für den 26. Swiss Insurance Innovation Award nominiert.

Projektbeschreibung

Für eine optimale Kundenberatung sowie ein internes Controlling braucht ein Broker idealerweise «alle» Daten. Diese zu beschaffen ist eines der Ziele von BrokerStar. Dazu werden bereits heute verschiedene Quellen genutzt, damit Daten nicht händisch eingepflegt werden müssen. Dafür bietet BrokerStar von WMC ein in der Branche einzigartiges Ecosystem.

Innovationsgrad & Pionierarbeit

Bei Software für Versicherungsbroker handelt es sich meistens um Verwaltungssysteme, welche mehr oder weniger Branchenprozesse unterstützen. Das reicht aber bei weitem nicht für digitales, medienbruchfreies Arbeiten. Das Ecosystem von BrokerStar erlaubt es, beliebige Applikationen und Services anzubinden. Rund 30 Branchen‑, Partner‑, Kunden- und Office-Anwendungen sind standardmässig verfügbar.

Anmeldung Userday 24

BrokerStar Userday ’24

Donnerstag, 20. Juni 2024

Anmeldung Bitte bis Dienstag, 18. Juni 2024,17.00 h

Ich nehme gerne am Event teil.

(Bitte für jeden Teilnehmer separate Anmeldung ausfüllen)

Datum: Donnerstag, 20. Juni 2024. 13.30 — 17.00 h

Der Anlass findet als Webcast mit der Live-Übertragung der Vorträge statt. Sie können sich auch nur zu den von Ihnen interessierten Themen zuschalten. Nach Ihrer Anmeldung erhalten Sie den Zugangslink.

Meine Kontaktdaten

Alles über den neuen BrokerStar präsentiert vom WMC-Team

unabhängig

digital

vernetzt

Moderation: Thomas Bürki