Die Mehr-Faktor-Authentifizierung ist eine Sicherheitsprozedur, bei der ein Anwender zwei unterschiedliche Merkmale bereitstellt, um sich zu identifizieren. Eines der Merkmale ist meist ein physischer Token, wie ein Sicherheitscode oder eine SMS.

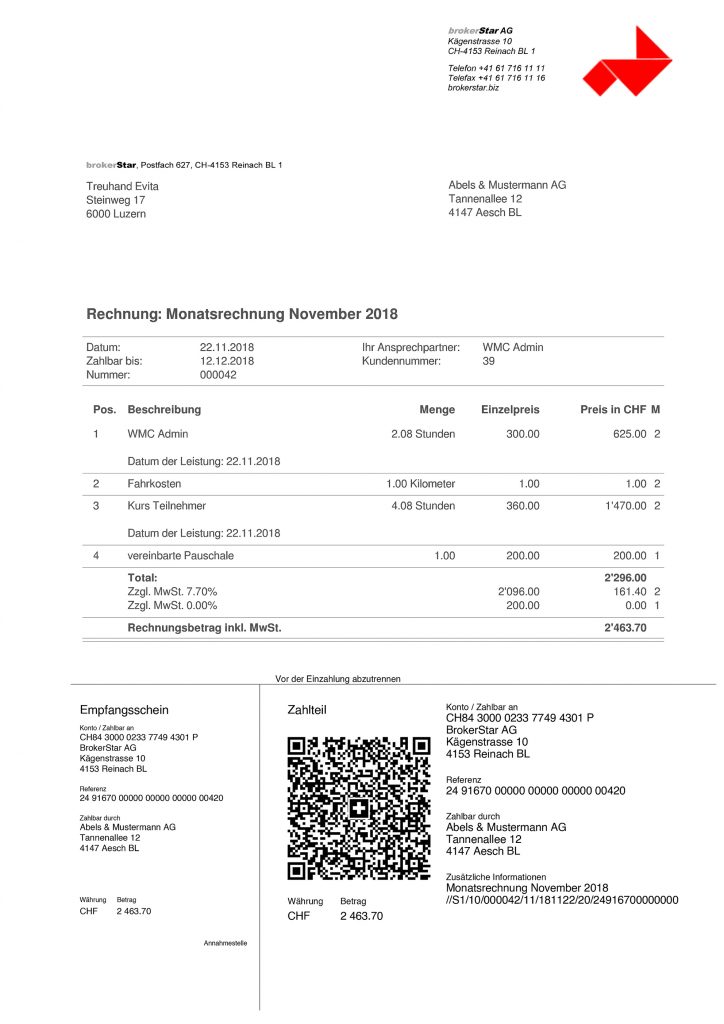

Man spricht gerne von etwas, das „man hat“ und etwas, das „man weiss”. Ein typisches Beispiel für eine Zwei-Faktor-Authentifizierung sind ein QR-Code, während die PIN (persönliche Identifizierungsnummer) die dazugehörige Information bildet. Die Kombination beider macht es einer fremden Person schwieriger, auf Daten des Nutzers zuzugreifen.

Multi-Faktor-Authentifizierung für sicherere Verbindungen

Die Multi-Faktor Authentifizierung entspricht der Zwei Faktor-Authentifizierung, wobei verschiedene Tokens zur Anwendung kommen können. Damit kann der User wählen, welche Methode ihm am Besten zusagt. Moderne Sicherheitsprozesse bestehen oft aus einem Passwort und biometrischen Daten wie Fingerabdruck oder einer Stimmerkennung.

Einem Angreifer kann es etwa gelingen, einen einzelnen Authentifizierungs-Faktor zu knacken. So kann eine gründliche Suche im Umfeld des Opfers beispielsweise zum Fund eines Mitarbeiterausweises oder einer Benutzerkennung samt zugehörigem Passwort führen, die im Müll gelandet sind. Oder eine unachtsam entsorgte Festplatte enthält eine Passwortdatenbank. Wenn jedoch weitere Faktoren zur Authentifizierung erforderlich sind, steht der Angreifer vor mindestens einer weiteren Hürde, die er umschiffen muss.

Der Grossteil der heutigen Angriffe erfolgt über Internetverbindungen. Mehr-Faktor-Authentifizierung kann diese Distanzattacken weit weniger gefährlich machen, weil das reine Knacken des Passworts nicht mehr ausreicht, um Zugriff zu erhalten. Denn es ist sehr unwahrscheinlich, dass der Angreifer auch in den Besitz des physischen Geräts oder Codes gelangt, das mit dem Benutzer-Account verknüpft ist. Jeder zusätzliche Authentifizierungs-Faktor macht ein System also sicherer. Das liegt daran, dass die einzelnen Faktoren unabhängig voneinander sind. Sollte einer der Faktoren kompromittiert werden, betrifft das die anderen nicht.

BrokerStar und iOffice by WMC verwenden ab der Version 2.4 eine Multi-Faktor Authentifizierung.