Spedizione dati personali via e‑mail

Le e‑mail fanno parte della vita quotidiana. Molte contengono dati personali, spesso particolarmente sensibili. Di norma, le e‑mail vengono inviate in modo non criptato. Tuttavia, l’invio di una e‑mail non criptata è meno sicuro dell’invio di una cartolina perché:

- Le e‑mail possono essere intercettate, lette o modificate con poche conoscenze tecniche;

- Le e‑mail possono essere facilmente ricercate per termini chiave;

- I provider Internet con sede in Svizzera sono obbligati a conservare le e‑mail per sei mesi e a rivelarle alle autorità se necessario.

disposizioni della legge sulla protezione dei dati (nDSG).

È importante sapere se si tratta di dati personali “ordinari”, di dati personali particolarmente sensibili o di profili della personalità. Il mittente è responsabile del trattamento conforme alla protezione dei dati personali e dell’osservanza delle disposizioni in materia di protezione dei dati ed è tenuto a fornirne la prova. Il mittente è tenuto ad adottare tutte le misure per proteggere i dati da perdita, furto e accesso o elaborazione non autorizzati. Quando si inviano dati personali in settori sensibili come quello sanitario, i dati personali in questione sono sempre particolarmente degni di protezione, in quanto il semplice fatto che una persona sia un cliente/paziente dell’organizzazione in questione è particolarmente degno di protezione.

I seguenti principi si applicano all’uso della posta elettronica

- Utilizzare il minor numero possibile di dati personali. (minimizzazione dei dati).

- Il responsabile del trattamento dei dati è responsabile del trattamento lecito, appropriato e proporzionato (ad es. autorizzazione all’accesso, aggiornamento o cancellazione).

Poiché l’invio di e‑mail errate rappresenta un rischio considerevole, gli indirizzi devono essere scelti con cura. Gli automatismi o le “funzioni di comodo” devono essere evitati per quanto possibile.

- Nessun dato o profilo personale particolarmente sensibile deve essere trattato o memorizzato su dispositivi privati.

- Non tutto ciò che è tecnicamente possibile è anche permesso.

- I messaggi di posta elettronica non devono contenere informazioni su password, account, carte di credito o altri dati di accesso come gli ID utente.

- Non si devono disperdere grandi quantità di dati.

- Selezionare e utilizzare solo distributori conosciuti.

Le e‑mail degli interessati sono generalmente consentite. Se ricevete un’e-mail da una persona, potete rispondere via e‑mail sulla base del suo tacito consenso. Fanno eccezione le risposte che contengono dati personali particolarmente sensibili. In questo caso si raccomanda la crittografia o simili.

Alternative alle e‑mail non criptate

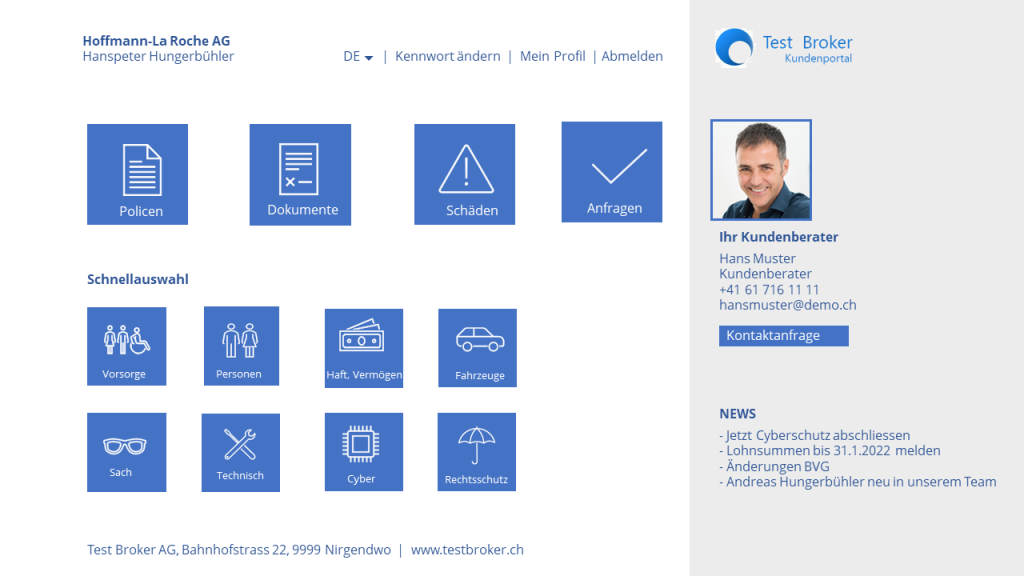

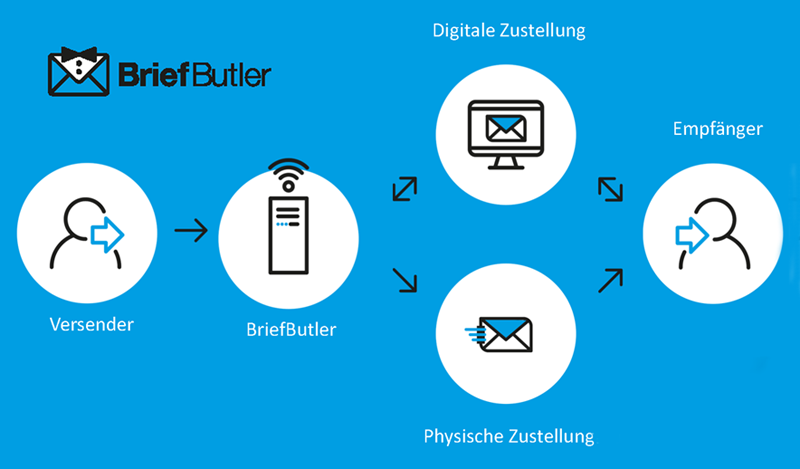

- Memorizzazione su un server di dati, ad esempio BrokerWeb o BriefButler (tramite un link nel messaggio).

- Crittografia a livello di documento

- Utilizzo di un servizio di posta elettronica criptata, ad esempio Seppmail.

Si prega di notare che l’uso dei social media e della messaggistica istantanea, ad esempio Whatsapp o SMS, per la trasmissione di dati personali deve essere evitato. È necessario evitare l’uso di Whatsapp o di SMS per la trasmissione di dati personali. Il servizio postale è particolarmente consigliato per i dati molto sensibili.