Versenden von Personendaten per E‑Mail

E‑Mails gehören heute zum Alltag. Viele enthalten Personendaten, oft auch besonders schützenswerte. In der Regel werden E‑Mails unverschlüsselt übermittelt. Unverschlüsselte Versenden einer E- Mail ist jedoch weniger sicher ist, als das Verschicken einer Postkarte, weil:

- E‑Mails mit geringem technischem Wissen abgefangen, mitgelesen oder verändert werden kann;

- E‑Mails einfach nach Schlüsselbegriffen durchsucht werden können;

- Internet-Provider mit Sitz in der Schweiz verpflichtet sind, E‑Mails während sechs Monaten aufzubewahren und bei Bedarf den Behörden bekannt zu geben.

Bestimmungen des Datenschutzgesetzes (nDSG).

Wichtig ist, ob es sich um “gewöhnliche” Personendaten, besonders schützenswerte Personendaten oder Persönlichkeitsprofile handelt. Der Versender ist für die datenschutzkonforme Bearbeitung der Personendaten und die Einhaltung der Datenschutzbestimmungen verantwortlich und beweispflichtig. Er ist verpflichtet, alle Massnahmen zur Sicherung der Daten vor Verlust, Entwendung und unbefugter Kenntnisnahme oder Bearbeitung zu treffen. Beim Versand von Personendaten in sensiblen Bereichen wie dem Gesundheitswesen handelt es sich in jedem Fall um besonders schützenswerte Personendaten, da alleine die Tatsache, dass jemand Klient(in)/Patient(in) bei der betreffenden Stelle ist, besonders schützenswert ist.

Es gelten folgende Grundsätze für die Nutzung von E‑Mail

- Verwsenden Sie so wenig Personendaten wie möglich. (Datensparsamkeit).

- Der Datenbearbeiter ist für den gesetz‑, zweck- und verhältnismässigen Umgang (z.B. Zugriffsberechtigung, Aktualisierung oder Löschung) verantwortlich.

Da Fehlleitungen von E‑Mails ein erhebliches Risiko darstellen müssen Adressen sorgfältig gewählt werden. Automatismen bzw. „Komfortfunktionen“ sind möglichst zu vermeiden.

- Auf privaten Geräten, sollen keine besonders schützenswerten Personendaten oder ‑profile bearbeitet oder gespeichert werden.

- Nicht alles, was technisch möglich ist, ist auch erlaubt.

- E‑Mails sollten keine Angaben über Passwörter, Konto, Kreditkarten oder andere Zugangsdaten wie zB. Benutzeridentifikationen enthalten.

- Es sollen keine grossen Datenmengen gestreut werden.

- Nur bekannte Verteiler auswählen und verwenden.

Mails betroffene Personen sind in der Regel zulässig. Erhalten Sie eine E‑Mail von einer Person, dürfen Sie von deren stillschweigender Einwilligung und ebenfalls per E‑Mail antworten. Eine Ausnahme bilden Antworten, die besonders schützenswerte Personendaten beinhalten. Hier empfiehlt sich eine Verschlüsselung o.ä.

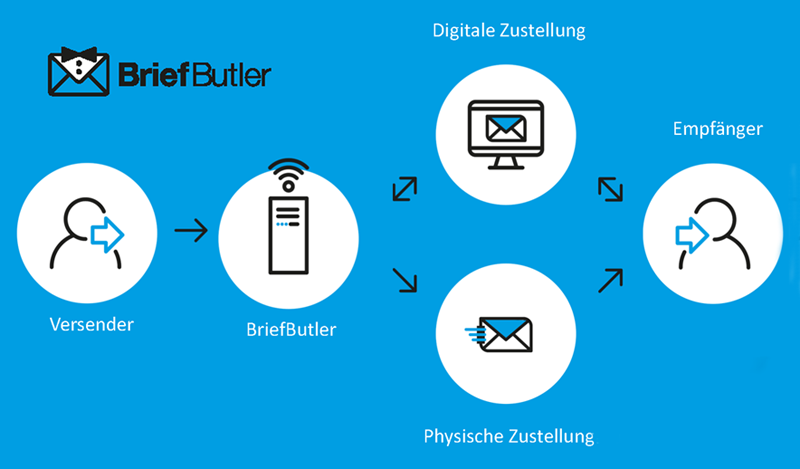

Alternativen zu unverschlüsselten E‑Mails

- Ablage auf Datenserver zB. BrokerWeb oder BriefButler (durch einen Link in der Nachricht).

- Verschlüsselung auf Dokumentenebene

- Nutzung eines verschlüsselten Maildienstes zB. Seppmail

Beachten Sie, dass die Nutzung von Social Media und Instant Messaging zB. Whatsapp oder SMS für die Übermittlung von Personendaten vermieden werden muss. Insbesondere für sehr sensible Daten ist der Postweg zu empfehlen.