1. Situazione attuale

Il paesaggio dei broker è caratterizzato da due sviluppi. Da un lato, le grandi società di intermediazione stanno acquistando quelle più piccole. Questo limita le opportunità dei broker di piccole e medie dimensioni sul mercato. La pressione su di loro è in aumento. D’altra parte, la digitalizzazione influisce sulle offerte e sui canali di accesso ai clienti aziendali e privati. Cosa significa questo per il futuro del gruppo più piccolo. La digitalizzazione può rappresentare un conflitto di obiettivi, perché con essa cambiano anche le esigenze dei clienti e il modo in cui essi si informano sulle offerte. Utilizzando i canali di accesso digitali, ad esempio, si rischia di diminuire il contatto personale con la clientela. Si informano già più intensamente tramite internet e i social media rispetto a qualche anno fa.

2. I servizi principali di un broker assicurativo

I servizi principali di un broker assicurativo si collocano nelle aree della consulenza, dell’amministrazione e dell’assistenza, della gestione del rischio e della comparazione. Attraverso questi servizi di base, il broker assicurativo crea un concreto valore aggiunto per gli assicurati. Si tratta di una semplificazione dei servizi e dei compiti, come dimostrato dal lavoro di ricerca sulla misurazione del valore del cliente.

- consulenza: Analisi e concetti di copertura, raccomandazioni di sicurezza.

- Amministrazione e supporto: Claims- Management, risposta alle domande e condivisione delle informazioni.

- Risk-Management: Aufzeigen und Abwägen von Risiken.

- Confronta: Confronto dei prezzi e delle prestazioni, mostra le opzioni di copertura.

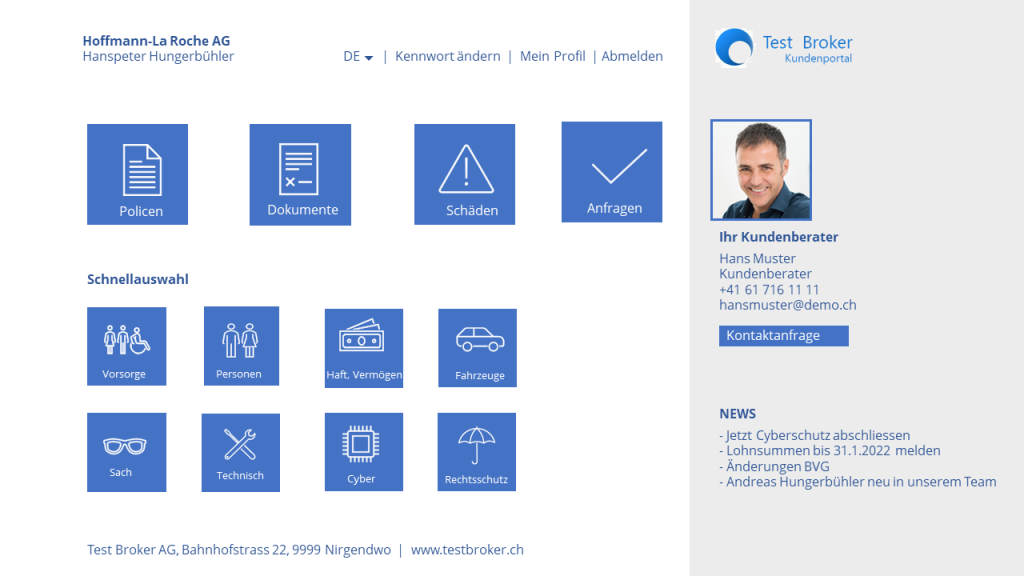

3. Creare valore digitale per i clienti

Gli studi dimostrano che: Esiste un cosiddetto gap di disponibilità dei clienti a ottenere offerte in formato digitale. Ciò significa che proprio quei servizi che possono essere utilizzati digitalmente senza grandi sforzi generano un valore per il cliente altrettanto elevato o superiore a quello di un dialogo analogico. Il divario esiste in misura diversa tra i clienti privati e le aziende.

Sia i clienti privati che quelli aziendali sono pronti per la digitalizzazione. Tuttavia, i clienti privati sono più disposti a ottenere servizi tramite chat, app e piattaforme web rispetto ai clienti aziendali. Questi ultimi sono meno disposti a farsi consigliare attraverso i canali di accesso digitali perché le offerte per le aziende sono complesse e richiedono molte consultazioni. Il rapporto diretto con il cliente durante la consultazione rimane molto importante.

Di solito tra i clienti privati c’è un sano mix di età: le persone più anziane sono meno disposte a digitalizzarsi. Chi opera nel segmento della clientela privata non deve temere che i propri clienti siano esclusivamente utenti ultra-competenti dal punto di vista digitale.

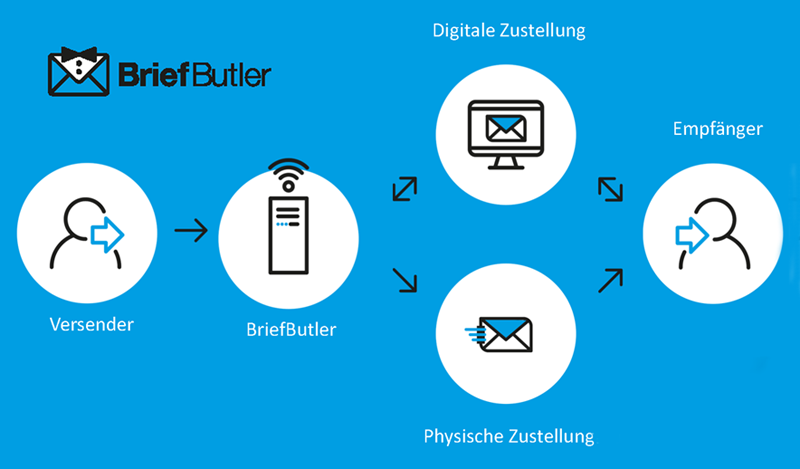

Anche nei settori dell’ amministrazione e dell’assistenza i clienti privati sono più disposti a ottenere il servizio attraverso i canali di accesso digitali. La distribuzione di informazioni tramite una piattaforma digitale è vantaggiosa perché gli assicurati possono risparmiare tempo. Questo corrisponde a un valore aggiunto, proprio come la creazione di un’azienda. Confronti Questo può essere fatto in modo rapido ed efficiente attraverso uno strumento digitale come Sobrado, in combinazione con un software di intermediazione adeguato. Per quanto riguarda le dichiarazioni dei salari e le mutazioni standardizzate, tuttavia, l’uso di canali di accesso digitali è stato sensato per i clienti aziendali, in quanto può far risparmiare fatica e tempo.

consulenza rimane un’area in cui la digitalizzazione ha poca rilevanza. La ricerca ha dimostrato, da un lato, che la fedeltà del cliente è molto importante e ha un valore significativo fin dall’inizio: Ovvero, si sviluppa non al passo con i tempi, ma è rilevante fin dalla prima conversazione con il cliente. La conversazione diretta è ancora estremamente importante, perché la fiducia viene trasmessa in modo più forte con l’interazione.

La fiducia è estremamente importante anche nella ponderazione dei rischi: per entrambi i tipi di clienti è quindi opportuno affidarsi principalmente al contatto analogico nell’ambito Risk-Management, della gestione dei rischi.

4. sintesi: dove andare in digitale – e dove non andare in digitale

Per i clienti privati: In futuro, il broker assicurativo sarà un fornitore di piattaforme con accesso selettivo e controllato dal cliente alla consulenza personale. Al cliente finale dovrebbe essere data la possibilità di scegliere l’accesso digitale alla consulenza. Questo dovrebbe avvenire principalmente in una situazione faccia a faccia. Questo crea fiducia. Tuttavia, la consulenza non deve essere necessariamente analogica. È possibile utilizzare un software che lo renda possibile nello spazio digitale.

Per i clienti aziendali: Il broker assicurativo è un risolutore di problemi e deve offrire servizi altamente personalizzati nelle aree della consulenza e Risk-Management Rapporti intelligenti lo sostengono in questo. A Administration e confronti può utilizzare gli strumenti digitali per creare valore in modo efficiente per le aziende clienti.