Envoyer de données personnelles par e‑mail

Les e‑mails font aujourd’hui partie du quotidien. Beaucoup contiennent des données personnelles, souvent même des données sensibles. En règle générale, les e‑mails sont transmis non cryptés. L’envoi non crypté d’un e‑mail est toutefois moins sûr que l’envoi d’une carte postale, parce que.. :

- les courriels peuvent être interceptés, lus ou modifiés avec des connaissances techniques limitées ;

- les e‑mails peuvent être facilement recherchés à l’aide de mots-clés

- les fournisseurs d’accès à Internet basés en Suisse sont tenus de conserver les e‑mails pendant six mois et de les communiquer aux autorités si nécessaire.

dispositions de la loi sur la protection des données (nDSG).

Il est important de savoir s’il s’agit de données personnelles “ordinaires”, de données personnelles sensibles ou de profils de la personnalité. L’expéditeur est responsable du traitement des données personnelles conformément à la protection des données et du respect des dispositions relatives à la protection des données et doit en apporter la preuve. Il est tenu de prendre toutes les mesures nécessaires pour protéger les données contre la perte, le vol et la prise de connaissance ou le traitement non autorisé. Lors de l’envoi de données personnelles dans des domaines sensibles tels que la santé, il s’agit dans tous les cas de données personnelles sensibles, car le simple fait qu’une personne soit client(e)/patient(e) auprès du service concerné est particulièrement digne de protection.

Les principes suivants s’appliquent à l’utilisation du courrier électronique

- Utiliser le moins de données personnelles possible. (économie de données).

- Le responsable du traitement des données est responsable du traitement conforme à la loi, au but et à la proportionnalité (p. ex. autorisation d’accès, mise à jour ou effacement).

Étant donné que les erreurs d’acheminement des e‑mails représentent un risque considérable, les adresses doivent être choisies avec soin. Il convient d’éviter autant que possible les automatismes ou les fonctions de “confort”.

- Aucune donnée ou profil personnel sensible ne doit être traité ou enregistré sur des appareils privés.

- Tout ce qui est techniquement possible n’est pas forcément autorisé.

- Les e‑mails ne doivent pas contenir d’informations sur les mots de passe, les comptes, les cartes de crédit ou d’autres données d’accès telles que les identifiants d’utilisateur.

- Il ne faut pas disperser de grandes quantités de données.

- Ne sélectionner et n’utiliser que des distributeurs connus

Les e‑mails des personnes concernées sont généralement autorisés. Si vous recevez un e‑mail d’une personne, vous pouvez compter sur son consentement tacite et répondre également par e‑mail. Les réponses qui contiennent des données personnelles sensibles constituent une exception. Dans ce cas, il est recommandé de procéder à un cryptage ou autre.

Alternatives aux e‑mails non cryptés

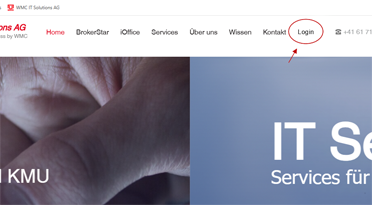

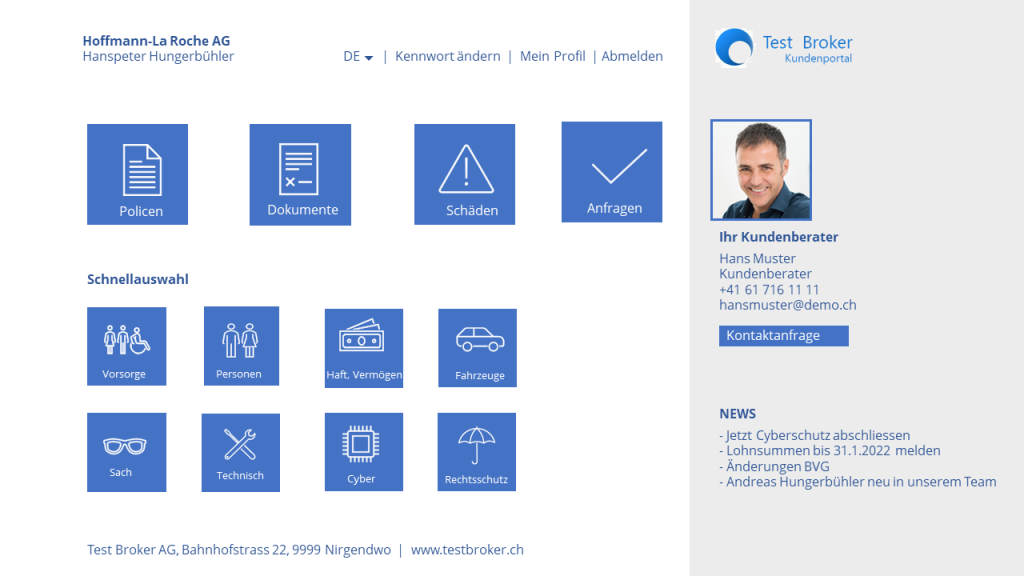

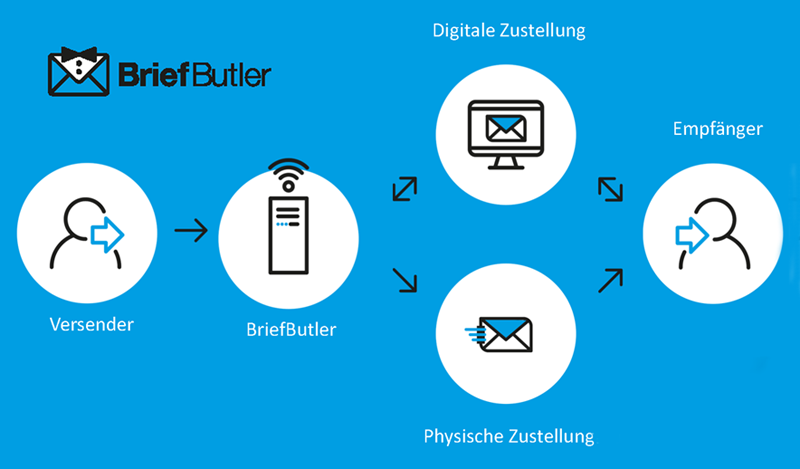

- Stockage sur un serveur de données, par exemple BrokerWeb ou BriefButler (par un lien dans le message).

- Cryptage au niveau des documents

- Utilisation d’un service de messagerie crypté, par exemple Seppmail

Veuillez noter que l’utilisation des médias sociaux et des messageries instantanées, par ex. Whatsapp ou SMS pour la transmission de données personnelles doit être évitée. Il est recommandé d’utiliser la voie postale, en particulier pour les données très sensibles.