L’authentification multi-facteurs est une procédure de sécurité dans laquelle un utilisateur fournit deux caractéristiques différentes pour s’identifier. L’une des caractéristiques est généralement un jeton physique, comme un code de sécurité ou un SMS

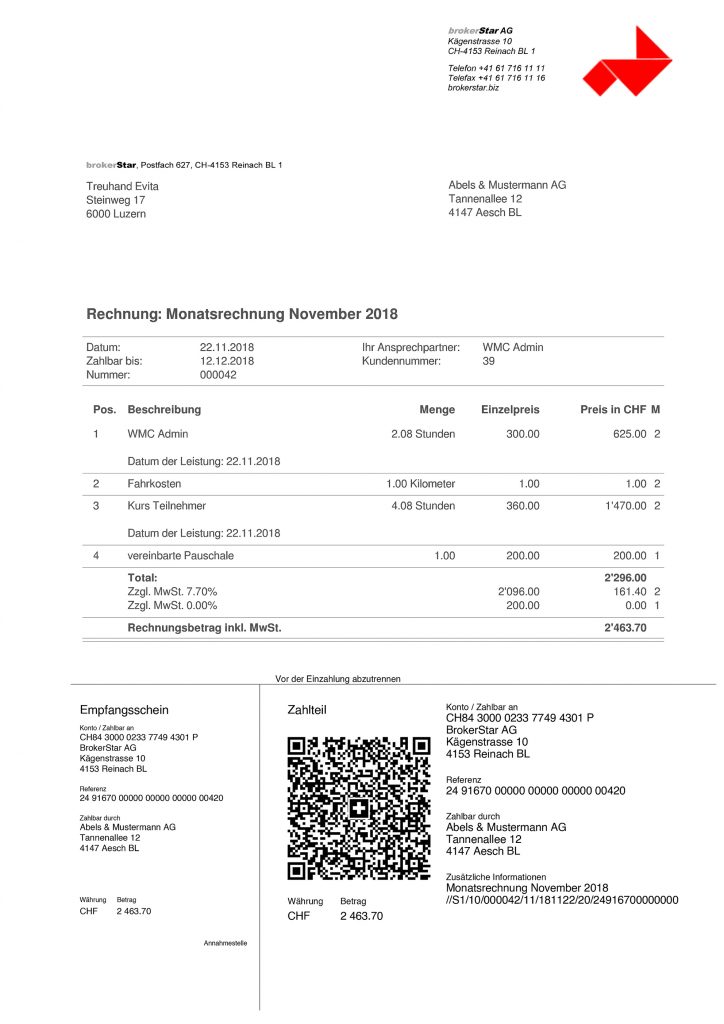

On parle volontiers de quelque chose que “l’on a” et de quelque chose que “l’on sait”. Un exemple typique d’authentification à deux facteurs est un code QR, tandis que le PIN (numéro d’identification personnel) constitue l’information associée. La combinaison des deux rend plus difficile l’accès aux données de l’utilisateur par une personne étrangère.

Authentification multi-facteurs pour des connexions plus sécurisées

L’authentification multi-facteurs correspond à l’authentification à deux facteurs, mais différents jetons peuvent être utilisés. L’utilisateur peut ainsi choisir la méthode qui lui convient le mieux. Les processus de sécurité modernes se composent souvent d’un mot de passe et de données biométriques telles que les empreintes digitales ou la reconnaissance vocale.

Un attaquant peut par exemple réussir à craquer un seul facteur d’authentification. Une recherche approfondie dans l’environnement de la victime peut par exemple conduire à la découverte d’un badge d’employé ou d’un identifiant d’utilisateur et de son mot de passe qui ont été jetés à la poubelle. Ou encore, un disque dur jeté par négligence contient une base de données de mots de passe. Mais si d’autres facteurs sont nécessaires pour l’authentification, l’attaquant est confronté à au moins un autre obstacle qu’il doit contourner.

La majorité des attaques actuelles se font par le biais de connexions Internet. L’authentification multi-facteurs peut rendre ces attaques à distance beaucoup moins dangereuses, car le simple fait de craquer le mot de passe ne suffit plus pour obtenir l’accès. En effet, il est très peu probable que l’attaquant entre également en possession de l’appareil physique ou du code associé au compte de l’utilisateur. Chaque facteur d’authentification supplémentaire rend donc un système plus sûr. Cela s’explique par le fait que les différents facteurs sont indépendants les uns des autres. Si l’un des facteurs est compromis, les autres ne le sont pas.

BrokerStar et iOffice by WMC utilisent une authentification multi-facteur à partir de la version 2.4.