Die Komplettlösung

Nebst der Software von WMC benötigen Sie als Kunde einen Telefonanschluss und eine 3CX Telefonanlage. Diese kann beim Ihnen oder bei einem Telefon-Provider stehen. WMC bietet die gesamte Lösung aus einer Hand an. Nebst dem Komfort und einer grossen Zuverlässigkeit profitieren Sie von erheblich reduzierten Telefonkosten. Die Zusammenarbeit mit sipcall und WMC besteht schon rund 20 Jahre.

Telefonieren mit BrokerStar und iOffice ist jetzt verfügbar.

Nicht nur das Anwählen einer Telefonnummer im Programm erstellt automatisch die Verbindung. Bei eingehenden Anrufen erkennt das System auch eine gespeicherte Nummer und öffnet automatisch das entasprechende Kundenfenster. Die Lösung funktioniert derzeit ausschliesslich mit der verbreiteten 3CX-Telefonanlage. Die geringen Kosten machen diese nützliche Option zu einem Highlight.

Die drei Komponenten der Lösung

1. Voice over IP (VoIP)

Die heutige Telefonie in der Schweiz läuft seit 2019 ausschliesslich über das Internet. Neue Methoden erkennen, ob es sich um Gespräche oder Daten handelt. In den meisten Fällen wird die gesamte Kommunikation über den gleichen Anschluss übermittelt.

2. Computer Integrated Telephony

So wie Computerdaten eine Link zu einer Webseite oder zu einer E‑Mail-Adresse enthalten können, sind auch direkte Links zu einer Telefonnummer verfügbar. Das Anklicken schafft eine Verbindung direkt ins VoIP-basierte Telefonnetz oder über eine Telefonanlage. Diese kann irgendwo im Internet stehen.

3. Die CTI-Softwarelösung

Programme von WMC wie BrokerStar oder iOffice haben die Telefonie eingebunden. Als Bindeglied benötigt es nur eine kompatible Telefonanlage. Standardmässig ist die Anbindung an eine 3CX verfügbar. Auch für die Teams-Telefonie wird diese Anschlussmöglichkeit empfohlen. Schnittstellen zu anderen Anlagen können bei Bedarf erstellt werden.

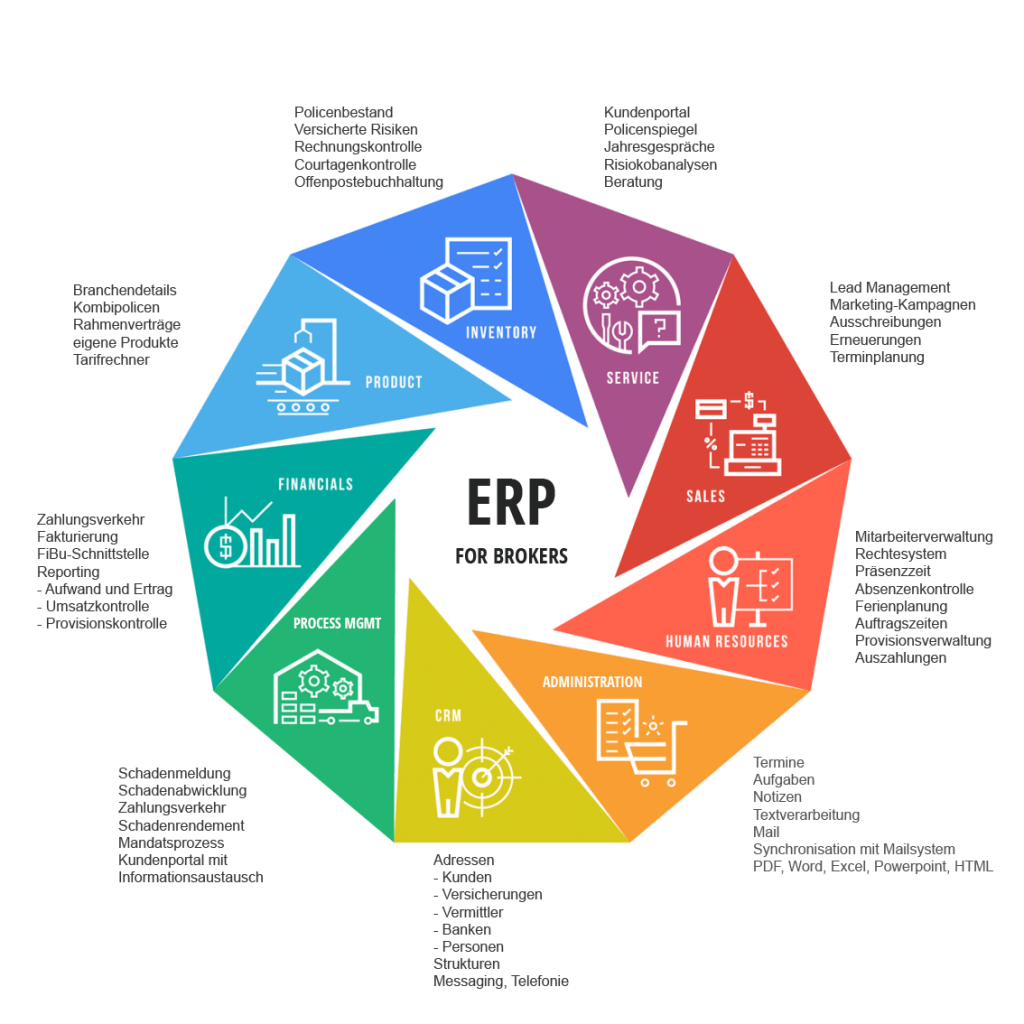

Dirk Bingler engagiert sich seit 2014 im Arbeitskreis ERP des Verbands Bitkom. Seine Themen sind die Zukunft von ERP-Systemen sowie deren Auswirkung auf die Digitalisierung. Er verfügt über 20 Jahre Erfahrung im internat. Umfeld bei der Siemens AG. Seit 2011 ist er Sprecher der GUS Group.

Dirk Bingler engagiert sich seit 2014 im Arbeitskreis ERP des Verbands Bitkom. Seine Themen sind die Zukunft von ERP-Systemen sowie deren Auswirkung auf die Digitalisierung. Er verfügt über 20 Jahre Erfahrung im internat. Umfeld bei der Siemens AG. Seit 2011 ist er Sprecher der GUS Group.